Web应用防火墙

协议保护

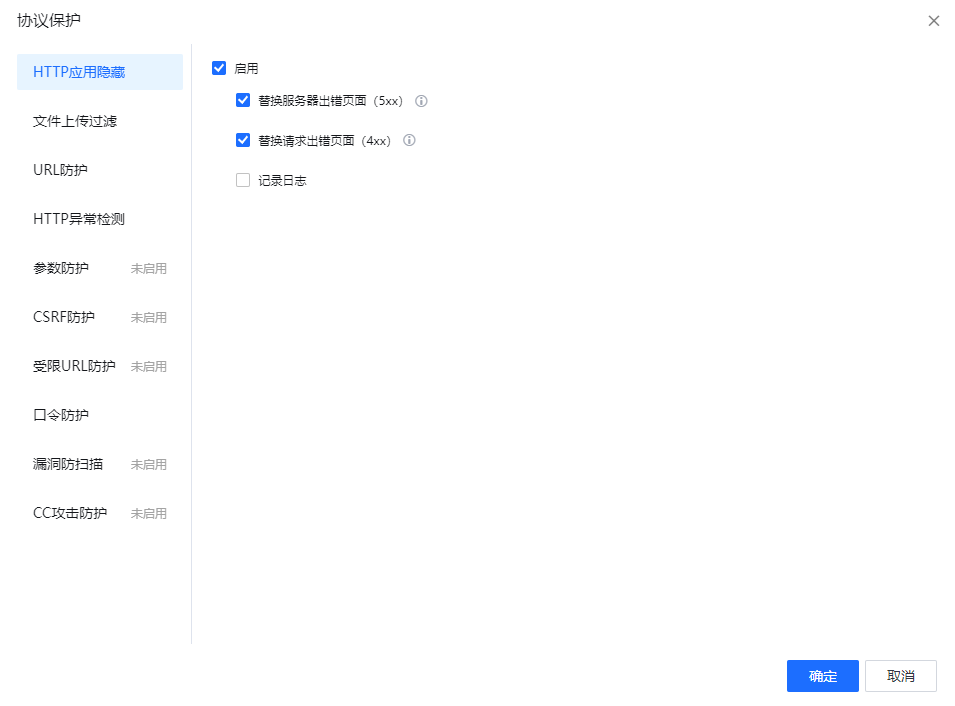

更新时间: 2022-12-12 20:02:001. HTTP应用隐藏

HTTP:当客户端访问Web网站的时候,服务器会通过HTTP报文头部返回客户端很多字段信息,例如Server、Via等,Via可能会泄露代理服务器的版本信息,攻击者可以利用服务器版本漏洞进行攻击。因此可以通过隐藏这些字段来防止攻击。点击<HTTP应用隐藏>,弹出的页面如下。

勾选启用,可以开启此功能。

勾选替换HTTP出错页面,则针对一些错误页面,例如服务器返回500错误的页面(该页面通常包含服务器信息),防火墙会用一个不包含服务器信息的错误页面来替换原始的错误页面。

勾选记录日志,云WAF会记录此类日志,默认不记录。

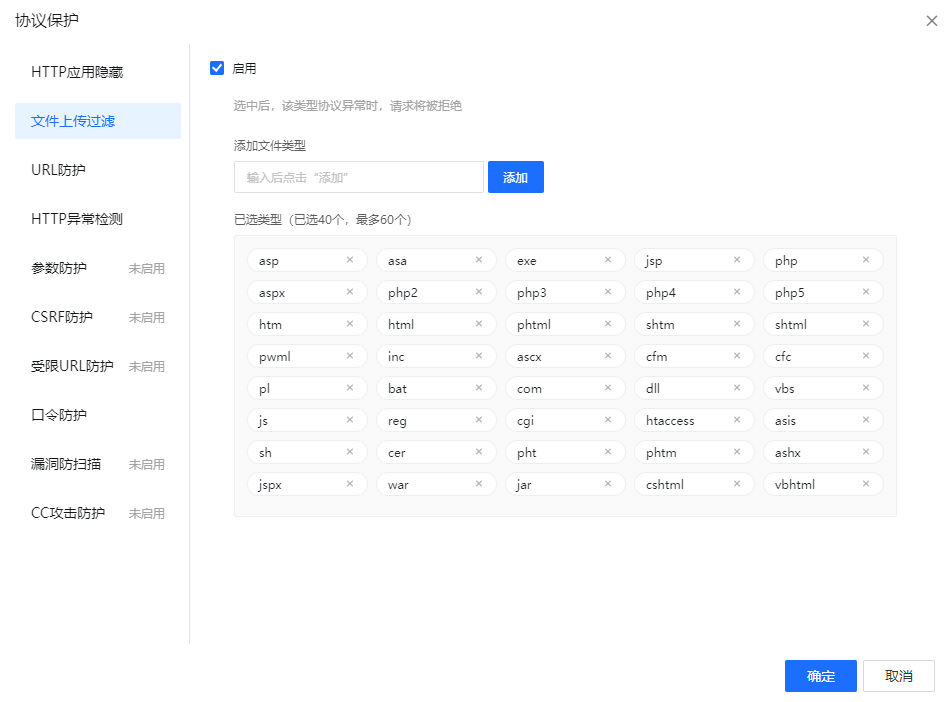

2. 文件上传过滤

主要是用于过滤客户端上传到服务器的文件类型,该类型协议异常时,请求将被拒绝。

勾选启用,可以开启此功能。

管理员可以在输入框内手动添加文件类型到列表,最多添加60个。

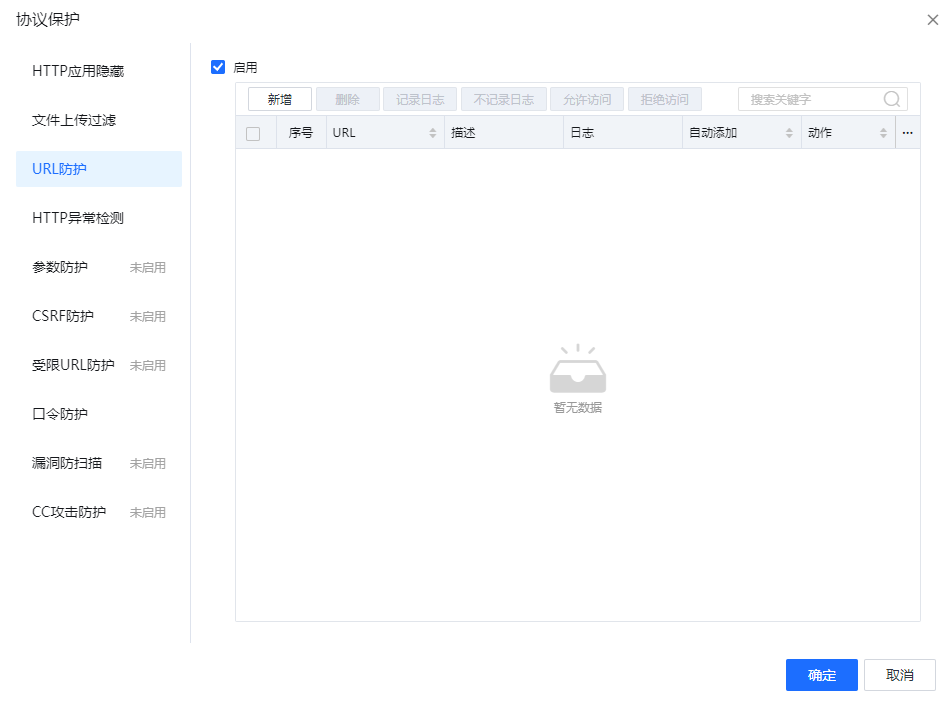

3. URL防护

该设置的主要功能是权限开关。例如禁止访问某个URL,则上述的防攻击等都无效,因为客户端都无法访问,更不会存在攻击。如果此处允许某个URL,则上述设置的防攻击等针对该URL都会无效,相当于一个白名单。

勾选启用,可以开启此功能。

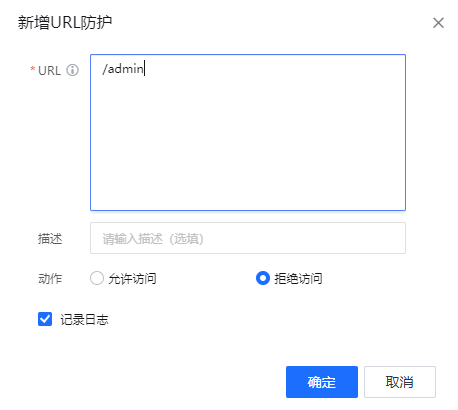

点击<新增>,增加URL防护,如下图所示。

此处的填写方式与防爆破类似,需要填写URL的后缀。例如某URL为http://www.***.com/admin,则此处填写/admin,并根据需求对该URL进行拒绝或者允许访问。如果勾选记录日志,则对访问该域名URL的地址将会记录到安全日志中,方便用户查看哪些源IP对该URL进行访问。

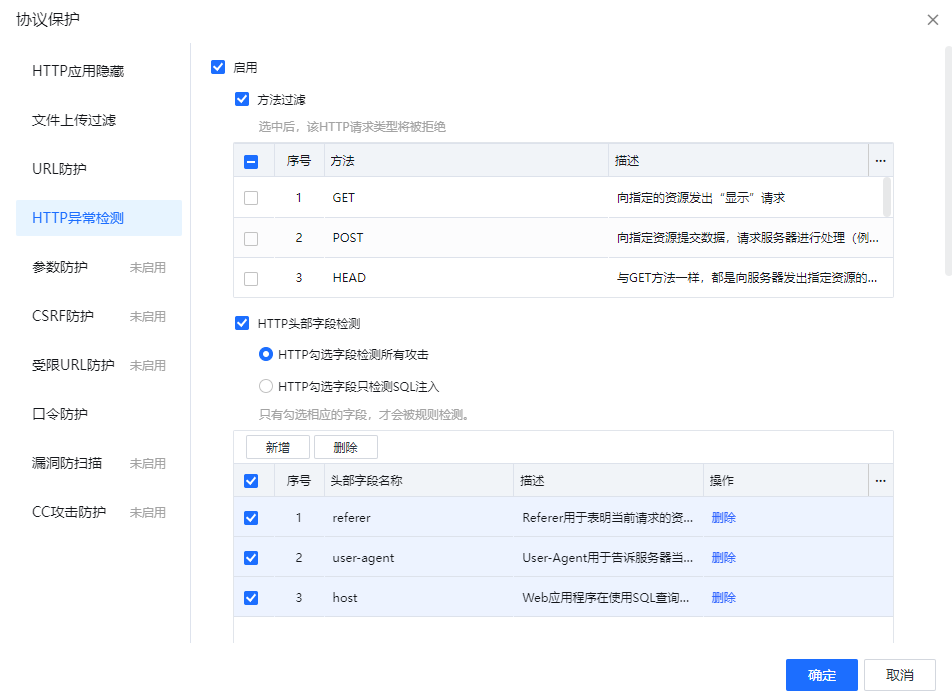

4. HTTP异常检测

方法过滤:用于设置允许HTTP请求类型,即勾选的HTTP方法会被策略判定为异常,进行拦截,如下图所示。

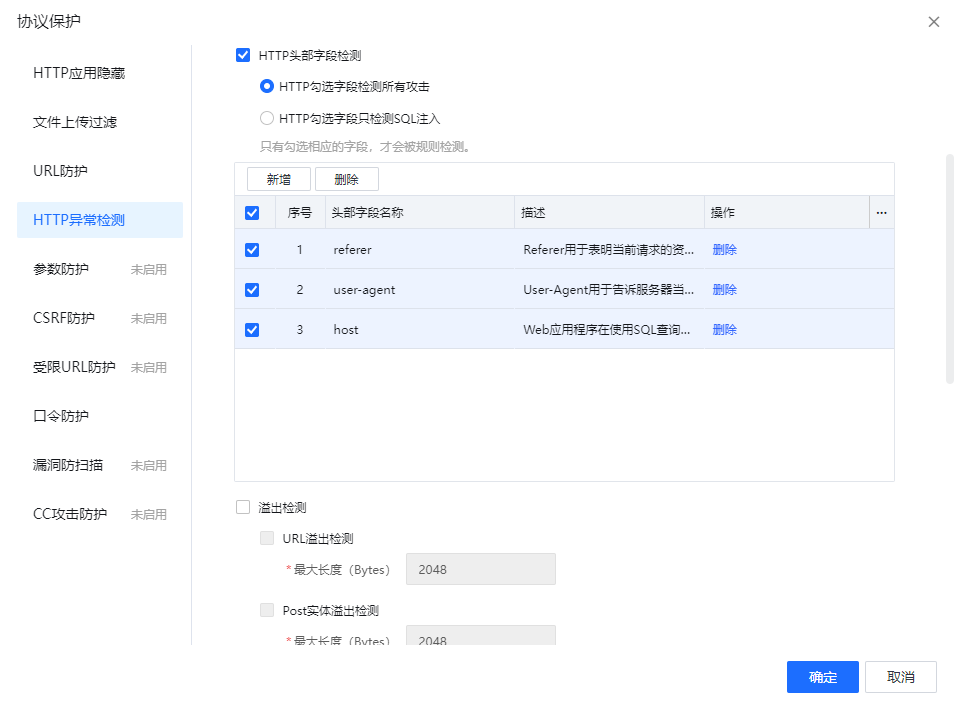

HTTP头部字段检测:主要检测HTTP头部中的Referer、User-Agent、Host等字段是否存在SQL注入等攻击行为,可以根据实际情况是否对HTTP头部字段进行所有攻击检测或只检测SQL注入。

注意:此功能要将[安全防护/策略管理/防护策略]中的对应模板防护类型的“sql注入”勾选启用才能生效。

例如,勾选“Host”字段后,当检测到HTTP头部字段存在SQL注入攻击,安全日志中标注的攻击类型依然是SQL注入攻击,拦截部分为HTTP数据包的头部Host字段。

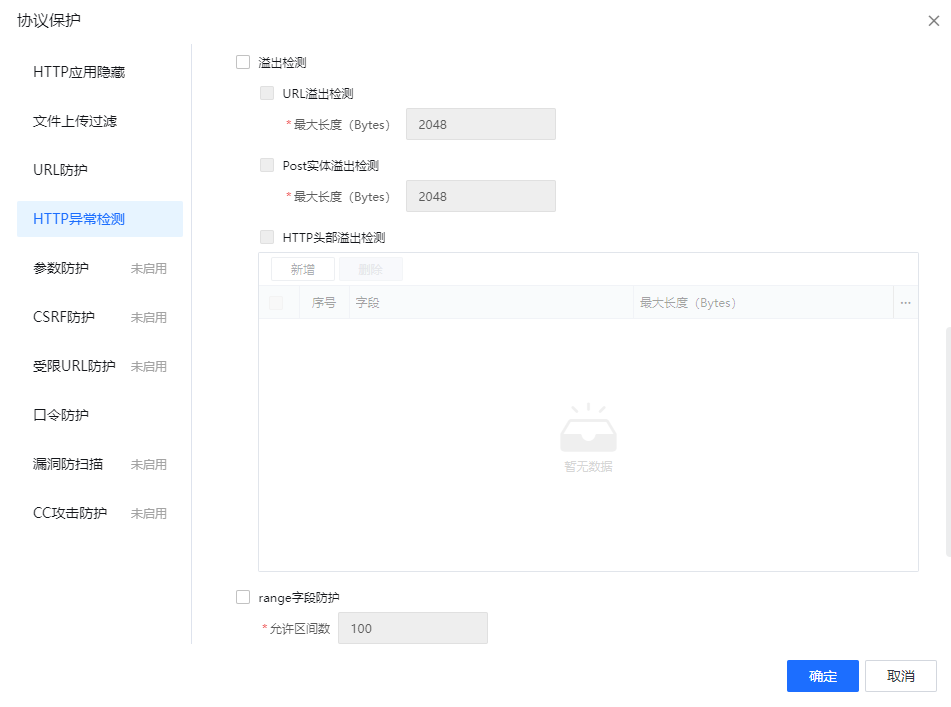

溢出检测:主要防止HTTP的一些字段过长,导致溢出,如下图所示。

序号 | 功能按钮 | 说明 |

01 | URL溢出检测 | 勾选启用URL溢出检测,设置最大长度,将会对URL的最大长度进行检测,防止造成缓冲区溢出。 |

02 | POST实体溢出检测 | 勾选启用Post 实体溢出检测,设置Post数据的实体部分的最大长度,防止造成服务器接收数据溢出的错误。 |

03 | HTTP头部溢出检测 | 勾选启用HTTP头部溢出检测,点击<新增>按钮,设置需要检测HTTP头部中指定字段的最大长度,对该字段超出长度,进行检测。 |

04 | range字段防护 | 勾选range字段防护,设置允许区间数,防止range字段数超出允许区间。 |

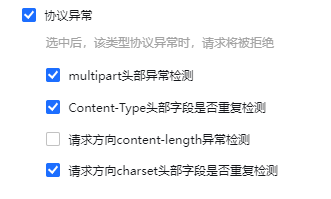

协议异常:主要是用于防护ASP和ASPX的页面中,请求多个参数被服务器错误处理,导致的复参攻击。同时,默认启用multipart头部字段长度的检测、Content-Type头部字段是否重复检测、请求方向charset头部字段是否重复检测。

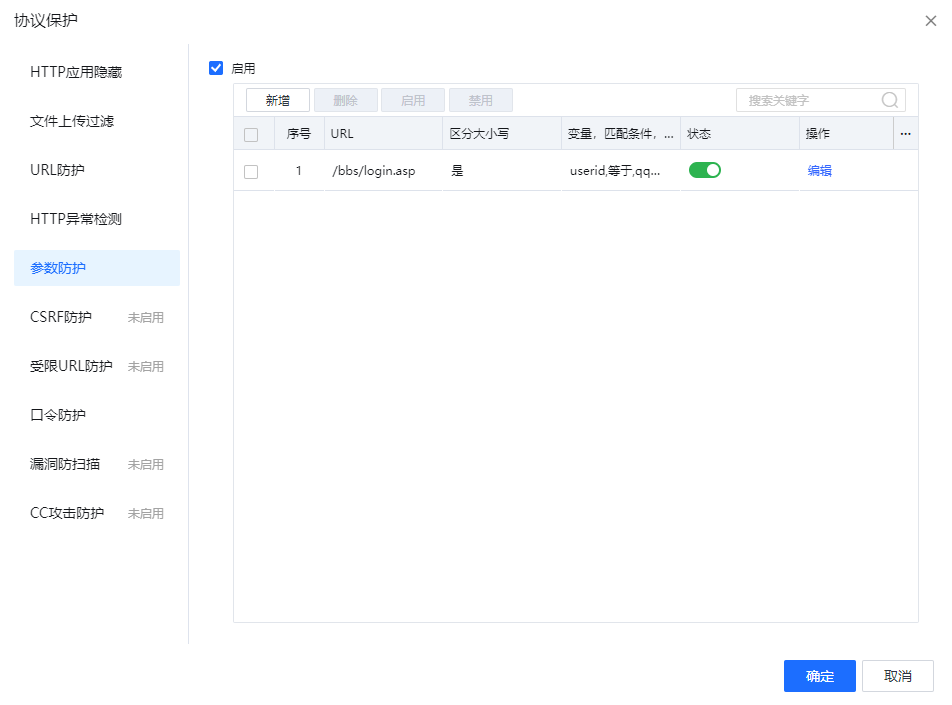

5. 参数防护

自定义参数防护和主动防护功能类似,只是自定义相关参数,支持正则表达式匹配,表示满足设置相关正则表达式的条件后,匹配动作为拒绝。

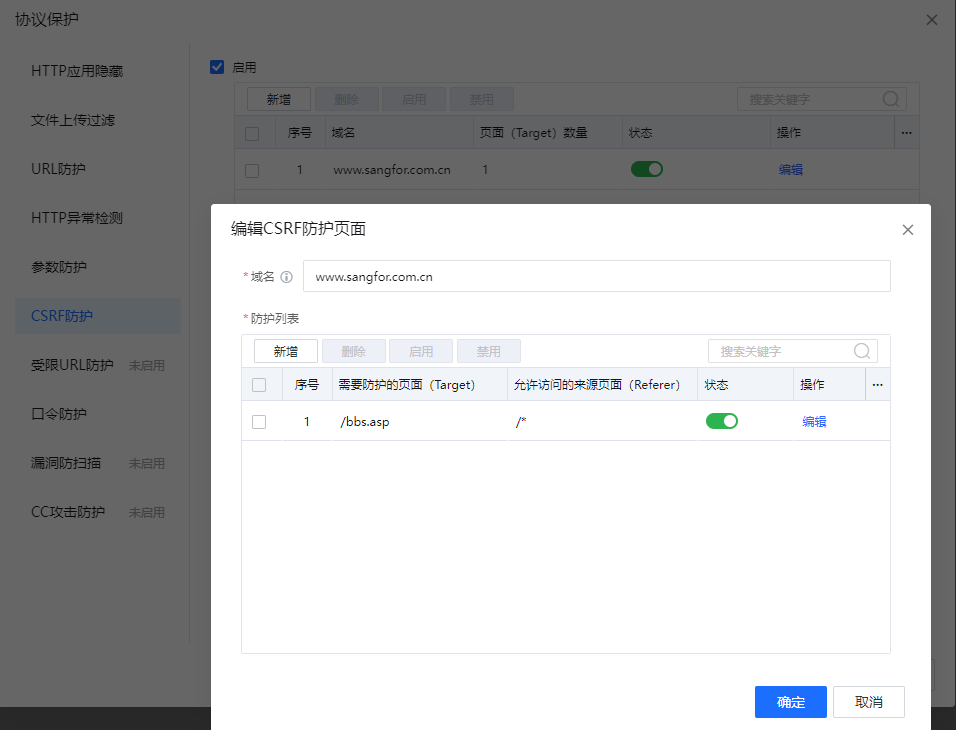

6. CSRF防护

跨站伪造请求(Cross Site Request Forgery,CSRF),也被称成为“one click attack”或者session riding,通常缩写为CSRF或者XSRF,是一种挟制终端用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法。通过配置CSRF防护,可以有效防止该类攻击行为。配置页面如下。

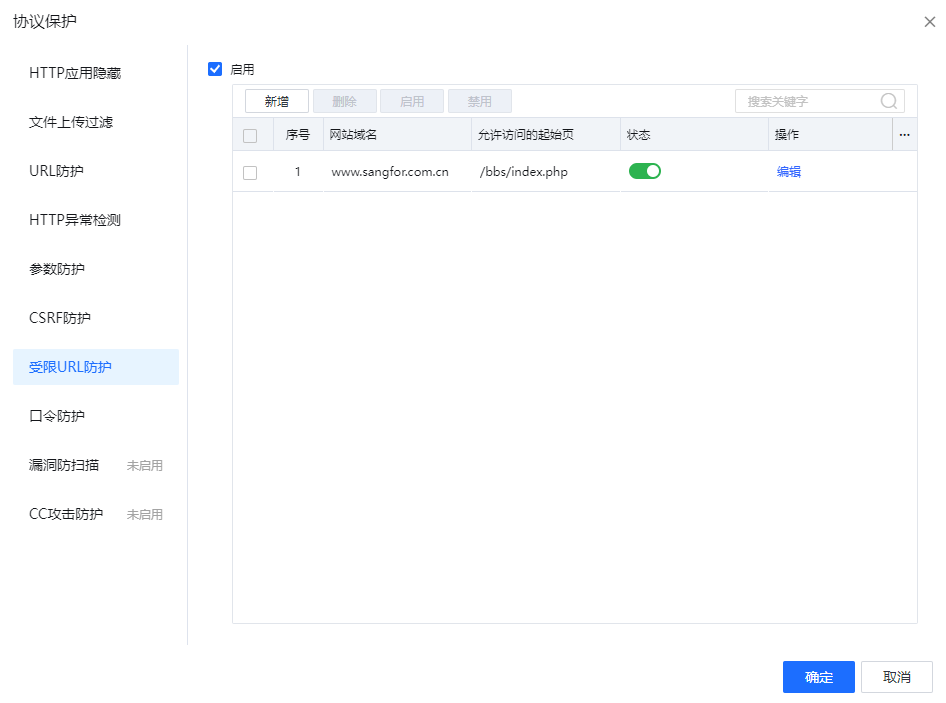

7. 受限URL防护

保护用户的关键资源不被非法客户端强制浏览。配置如下。

仅允许从www.sangfor.com.cn/bbs/index.html 访问www.sangfor.com.cn的域名主页,不允许通过其他方式的访问该域名。

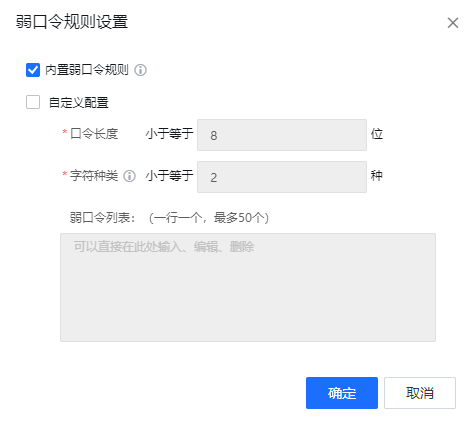

8. 口令防护

该防护针对http协议有效。主要是针对一些过于简单的用户名密码进行过滤,点击<口令防护>,弹出如下页面。

勾选相应的弱口令规则或者填写弱口令列表,点击<确定>保存后生效。当云WAF检测到这种弱口令会产生日志记录提醒管理员。

Web登录弱口令防护:针对Web登录过程中的弱口令进行防护,启用即可。点击<设置>,可以增加弱口令的复杂度和自定义密码字典,如下图所示。

Web登录明文传输检测:针对Web登录过程中的明文传输进行检测,启用即可。

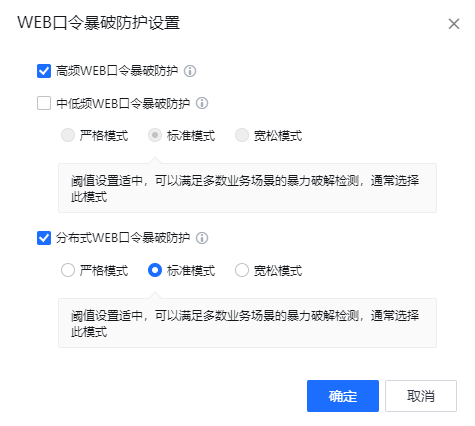

Web口令防护爆破设置:该防护主要是对Web口令方爆破进行设置,点击<设置>进入方爆破设置页面,如下图所示。

高频Web口令爆破防护:利用内置的WWAF口令爆破防护规则,实时检测口令爆破行为。

中低频Web口令爆破防护:针对攻击源爆破频率较低的行为,通过对一段时间内离线日志的算法分析,检测到以往很难发现的爆破攻击源IP。

严格模式:持续15分钟,每分钟登录2次;阈值设置低,较容易触发暴力破解,适用于对安全性要求高的环境。

标准模式:持续21分钟,每分钟登录4次;阈值设置适中,可以满足多数业务场景的暴力破解检测,通常选择此模式。

宽松模式:持续45分钟,每分钟登录8次;阈值设置高,较难触发暴力破解,适用于对业务连续性要求高的环境。

分布式Web口令爆破防护:在多台设备同时攻击一台服务器的情况下,通过对一段时间内离线日志的算法分析,检测到以往很难发现的爆破攻击源IP。

Web口令登录参数设置:本页面新增的自定义口令防护规则会自动同步至[对象/安全防护规则库/自定义规则库]中,点击<新增>,创建Web口令自定义防护规则,如下图所示。

9. 漏洞防扫描

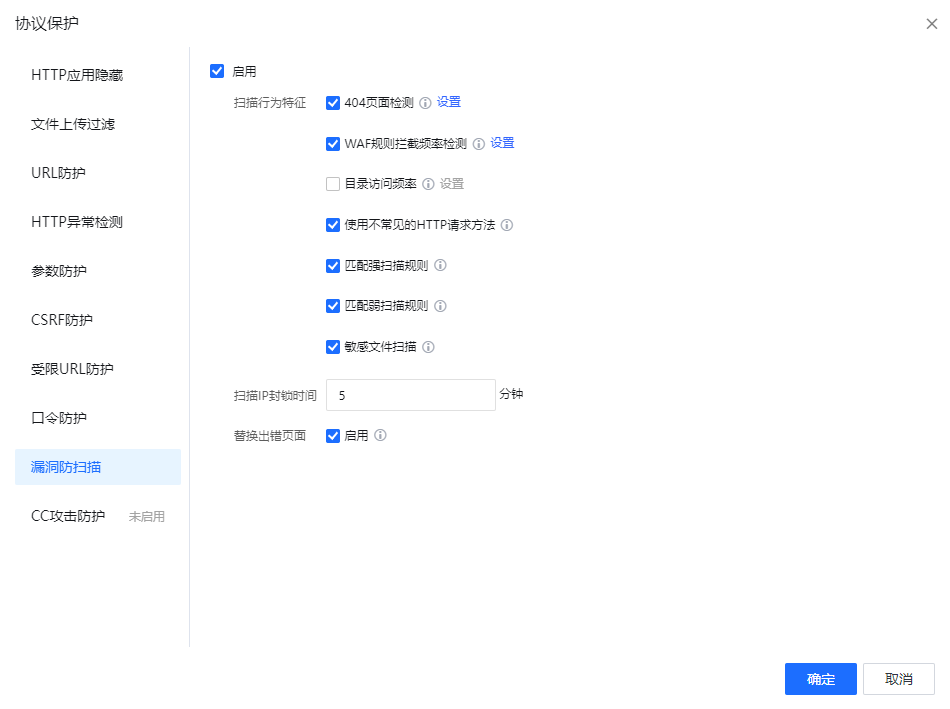

用于设置Web网站被扫描的行为检测,页面如下。

扫描行为特征:设置来访数据匹配哪些行为特征后,判定为扫描行为,并进行下一步的处置。该功能目前具备的行为特征说明如下:

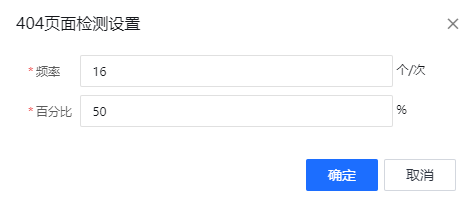

404页面检测:每N个响应统计一次,如果404页面比例超过配置的百分比,认为是扫描器在扫描网站。具体的频率和比例,可以点击后面的<设置>进行设置,如下图。

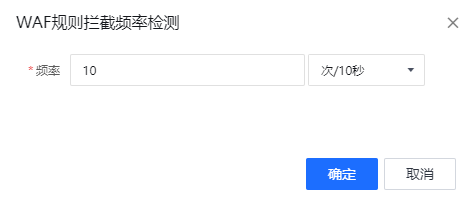

WAF规则拦截频率检测:通过判断源IP在单位时间内被Web应用防护规则拦截的次数来确定是否为扫描器。具体的频率设置,可以点击后面的<设置>进行设置,如下图。

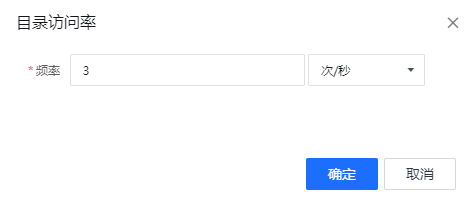

目录访问频率:通过判断源IP每秒访问目录的次数,来确定是否为扫描器。具体的频率设置,可以点击后面的<设置>进行设置,如下图。

使用不常见的HTTP请求方法:触发HTTP方法过滤规则的行为将会作为扫描器的行为特征之一,需要开启方法过滤。

匹配强扫描规则:通过强扫描规则进行匹配来检测匹配上规则特征的IP是否为扫描器。

匹配弱扫描规则:通过弱扫描规则进行匹配来检测匹配上规则特征的IP是否为扫描器。

敏感文件扫描:一般扫描器会尝试访问各种站点敏感文件,比如配置、密码、数据库文件等。通过对这些敏感文件的检测来确定IP是否是扫描行为。

扫描IP封锁时间:当源IP被匹配为扫描行为后,会根据该选项设置的封锁时间,对源IP进行指定时间的封锁。封锁期,该源IP所有经过WAF的数据均被拦截。

隐藏服务器信息:开启此功能后,会智能识别并隐藏服务器的相关版本信息。

注意:

(1)以下两种场景不建议开启防扫描功能:

(2)对业务访问者IP进行源地址转换;

(3)统一使用代理服务器访问业务。

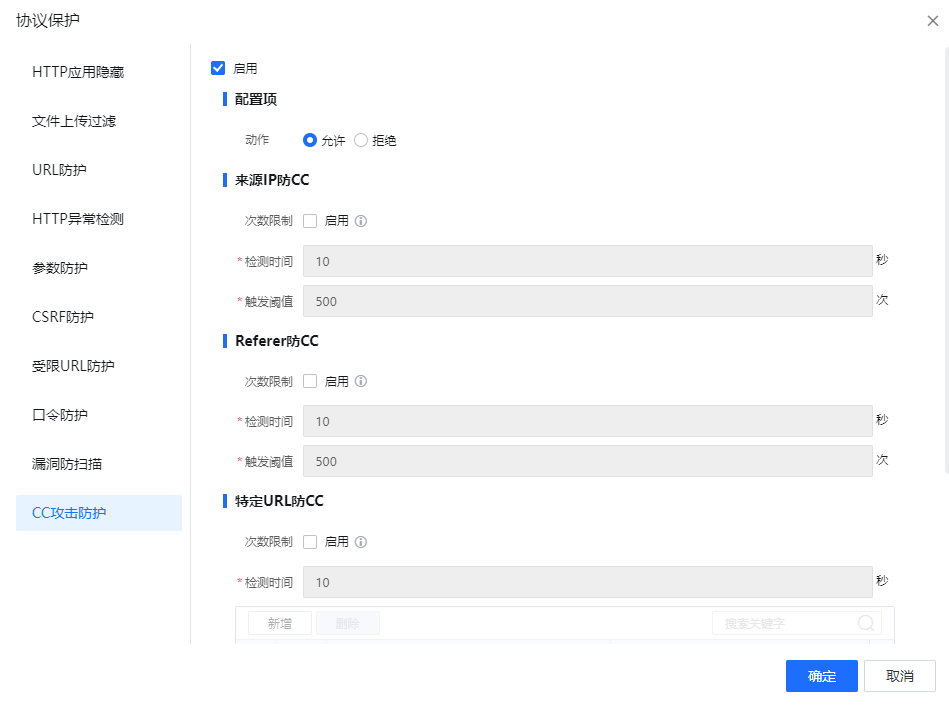

10. CC攻击防护

用于防止针对网站发起的CC攻击。配置如下。

来源IP防CC:启用后,来源IP地址的访问次数超过设定上限的,禁止该IP地址的任何后续访问。

Referer防CC:启用后,对于Referer中相同的URL,累计访问次数超过设定上限的,禁止具有相同Referer URL的任何来源IP地址的访问。

特定URL防CC:启用后,来源IP地址对目的URL的访问次数超过设定上限的,禁止该IP地址的任何后续访问。

CC防护规则配置:可以自定义CC防护规则。

上一篇:网页防篡改服务

上一篇:网页防篡改服务